前言

由于之前在网上找的 010 editor 破解版有些功能出了问题,就在 52 破解上找了下破解方式,这里仅记录操作步骤,具体原理还请看原帖: https://www.52pojie.cn/forum.php?mod=viewthread&tid=1695625

需要准备的东西:一个 hex 编辑器,x64dbg,64 位 010 editor 安装包,我这里是官网上最新的 13.0.1 版本

叠甲:此前本人从未接触过逆向相关知识,如果有什么地方写的不对的,轻喷

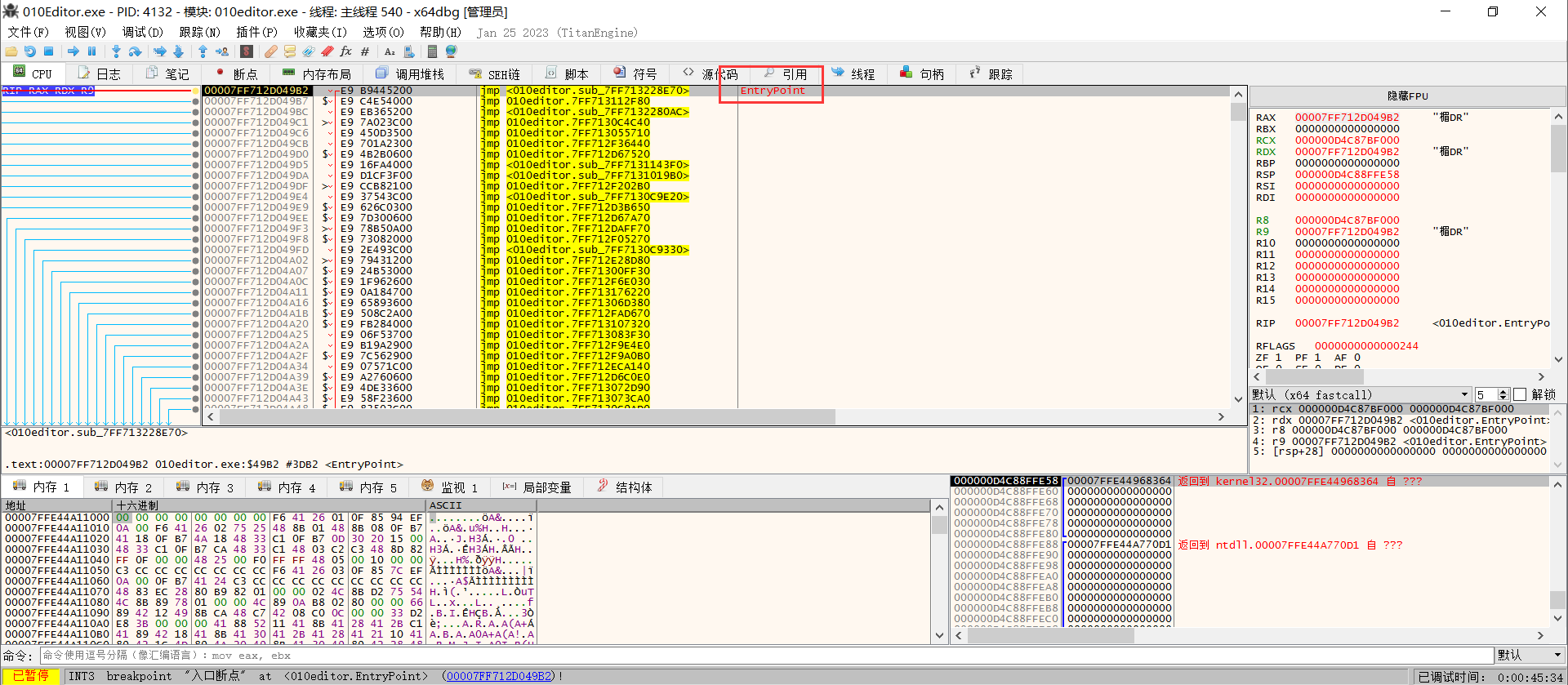

调试找到关键函数

安装好 010 editor 后把主程序拖进 x6dbg,F9 找到主程序入口

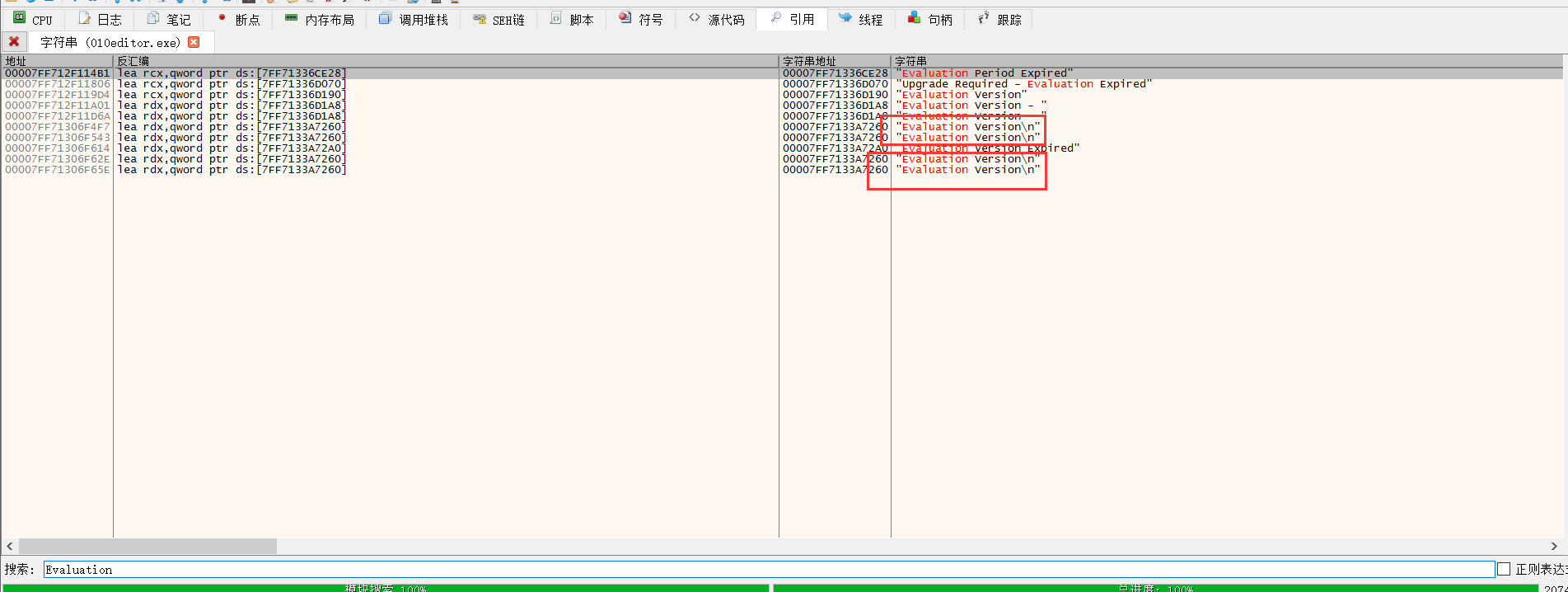

Shift+D 在当前模块查找字符串 Evaluation,找到这四个带 \n 的指令

随便双击这四个中的一个进入子函数,在这条语句上右键,选择分析这个函数,接着往上翻,可以很容易地找到这个子函数的入口点

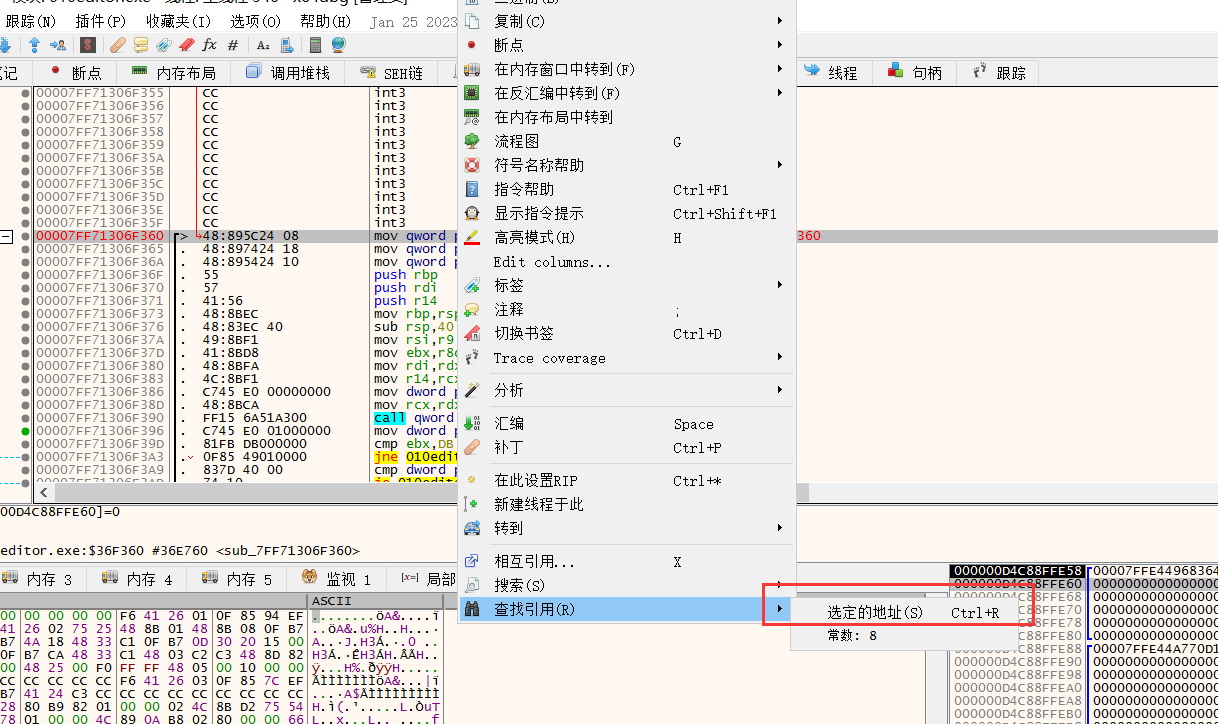

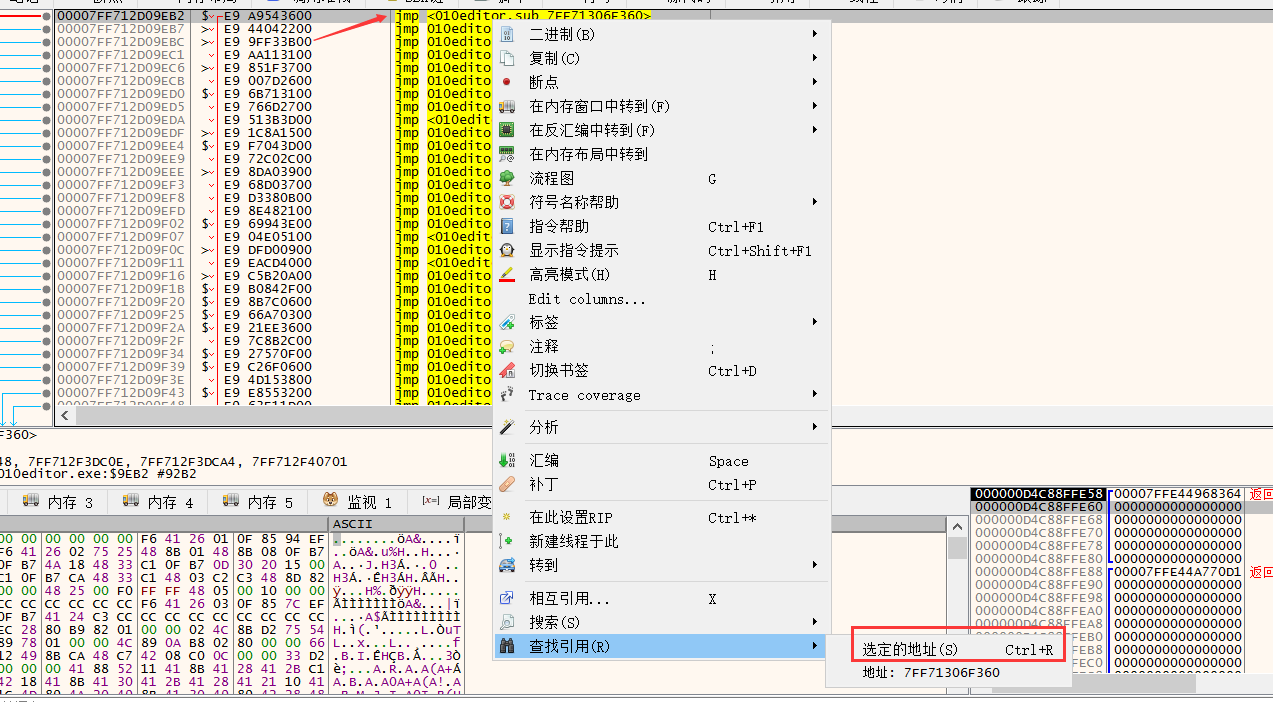

选择子函数的入口点,右键选择 查找引用 -> 选定的地址

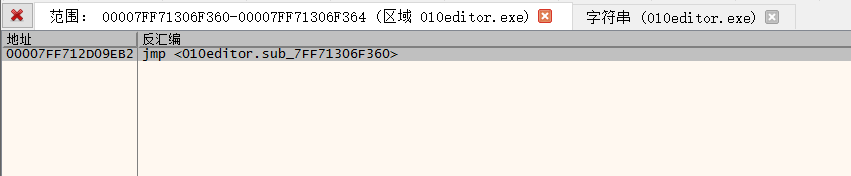

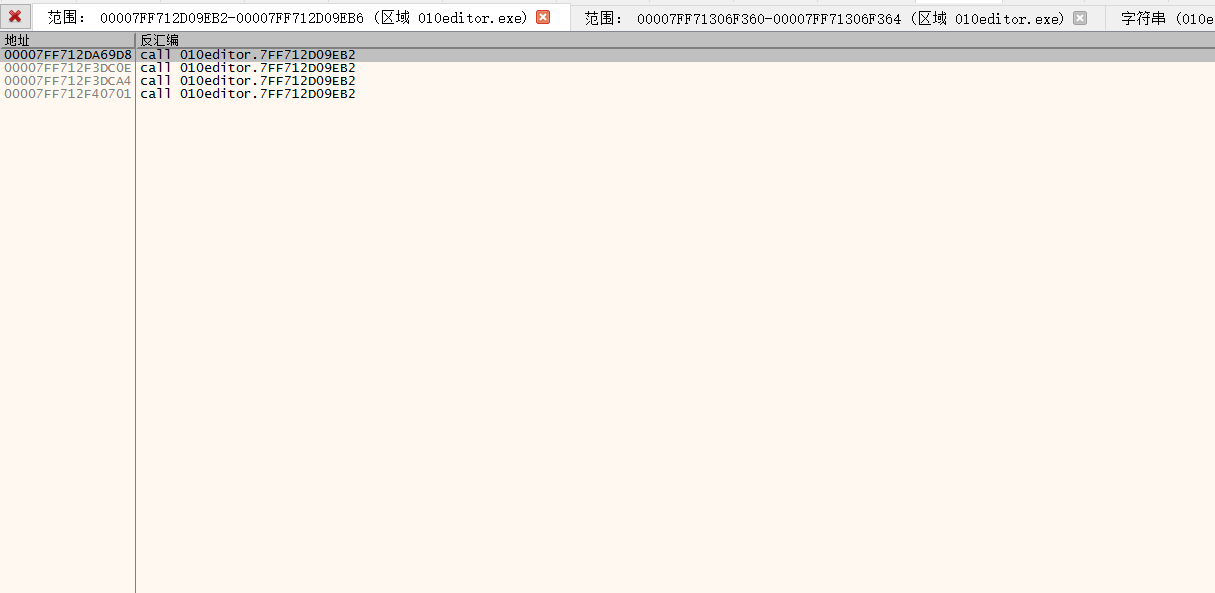

只有一个引用

双击进入

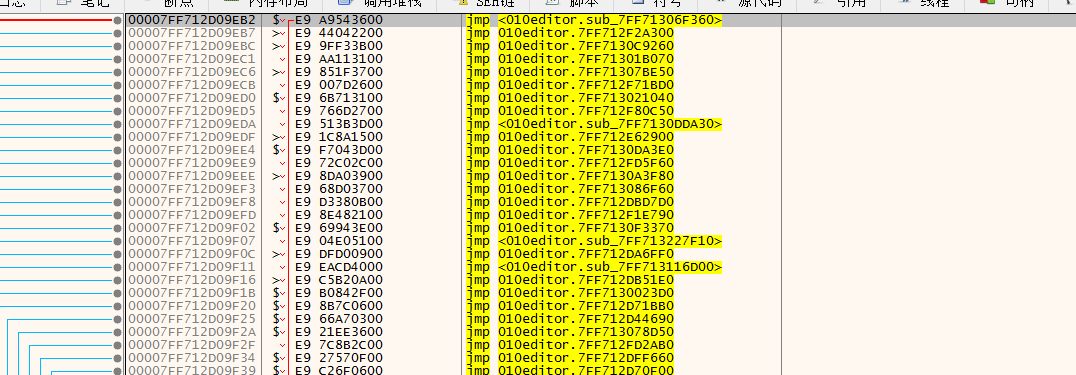

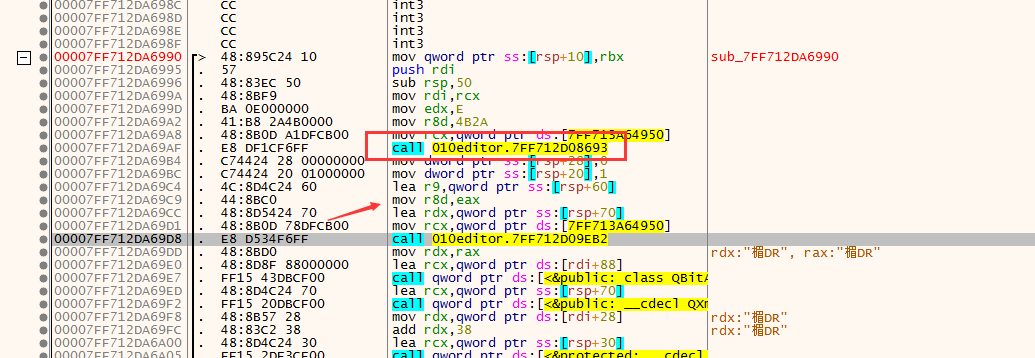

在这条指令上右键选择 查找引用 -> 选定的地址

可以看到有四个引用

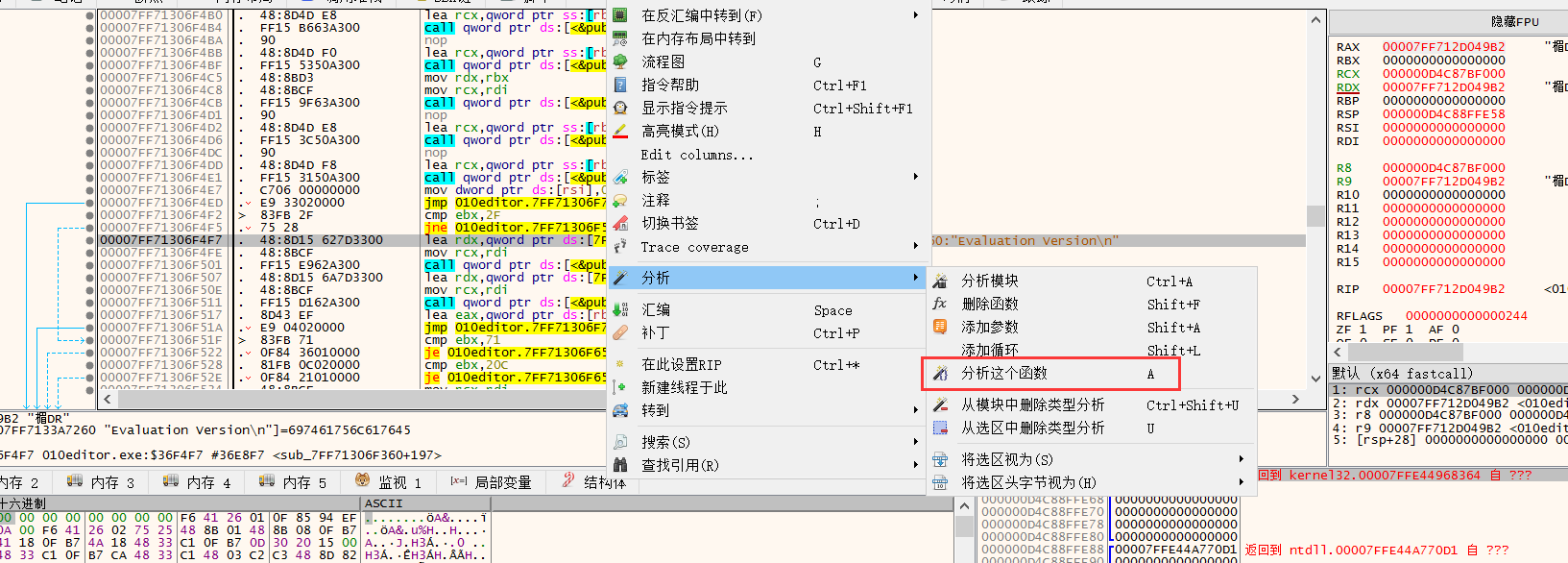

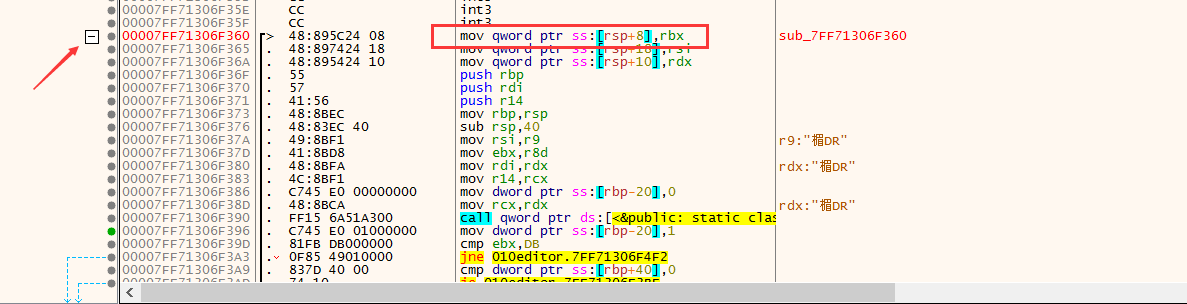

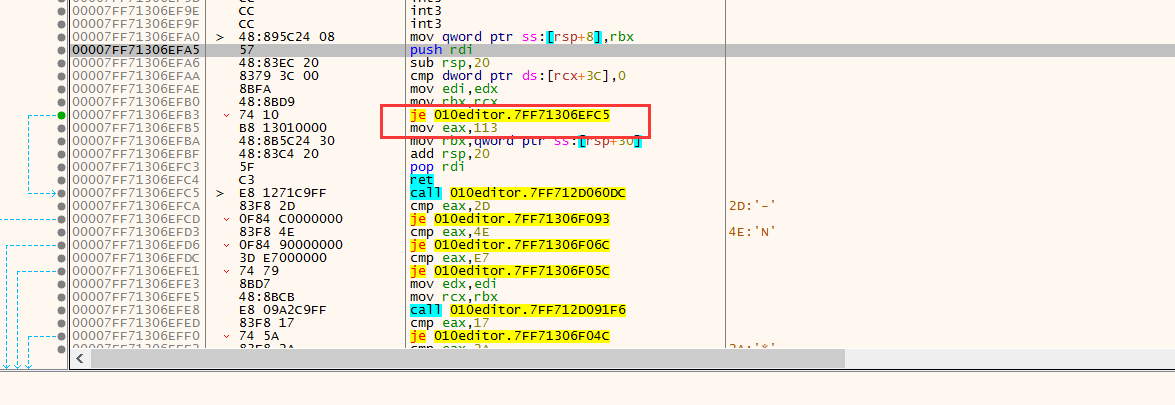

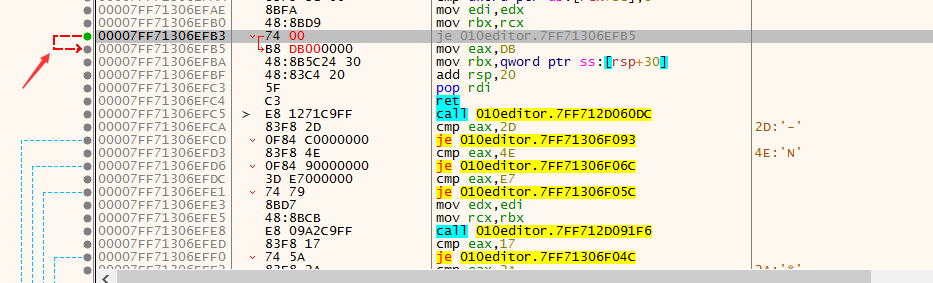

随便双击一个进入,红框圈出来的为关键子函数,箭头指向的为需要验证的返回值

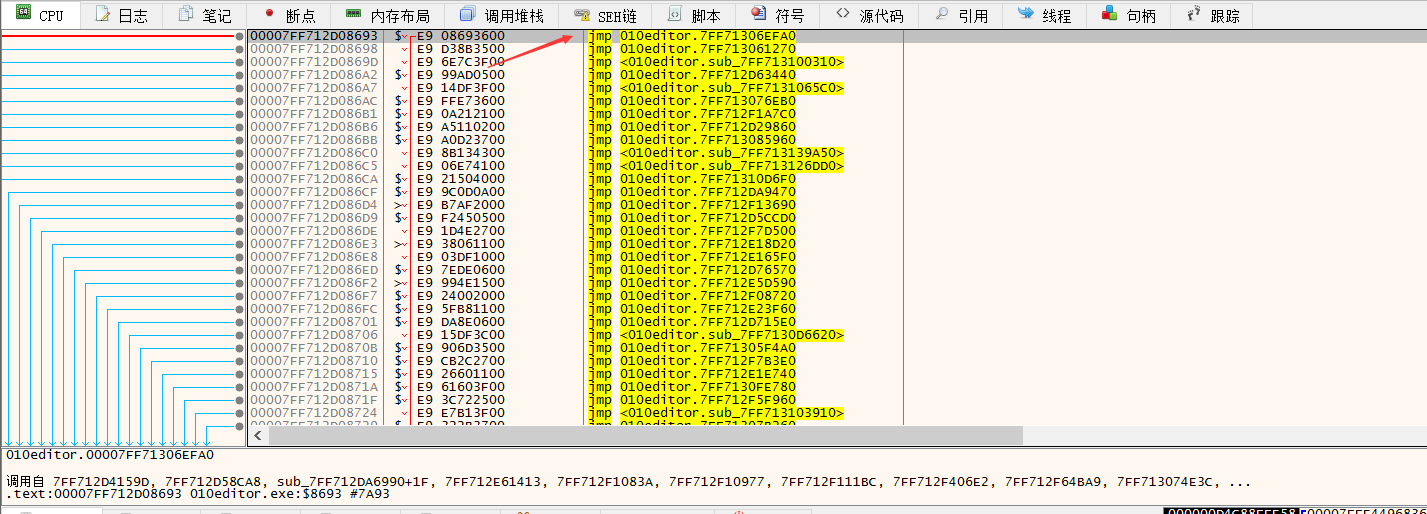

双击红框圈出来的指令,再次双击进入转跳后的第一条指令

修改这两条指令,选择指令按空格即可修改

其中 je 0x00007FF71306EFC5 修改为 je 0x00007FF71306EFB5,即下一条指令的地址;mov eax 113 修改为 mov eax 0xDB;修改完之后可以看旁边的箭头,指向的是下一条指令即可

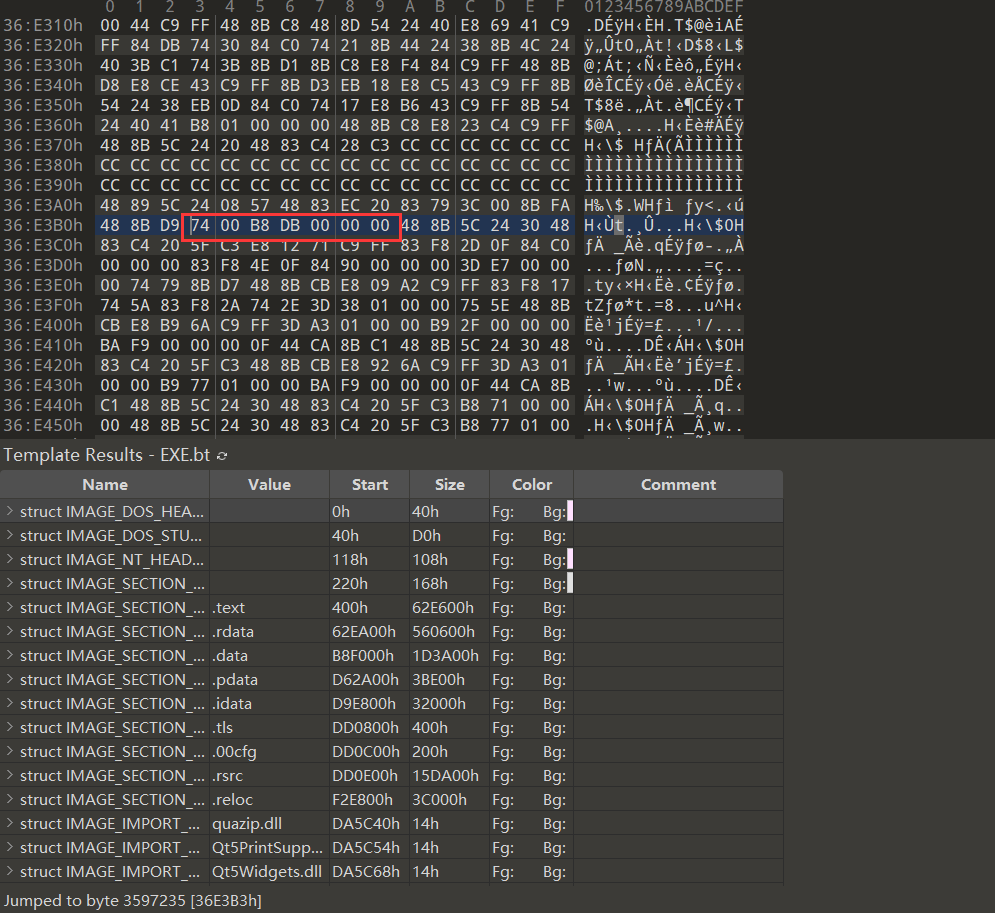

修改主程序

这里需要使用 hex 编辑器对 010 editor 主程序做修改,没有其他 hex 编辑器的可以复制一个 010 editor 主程序作为副本,在 30 天试用期内修改副本,修改完成后替换原来的主程序即可;当然也可以使用 VSCode 来直接修改主程序,装一个插件就行

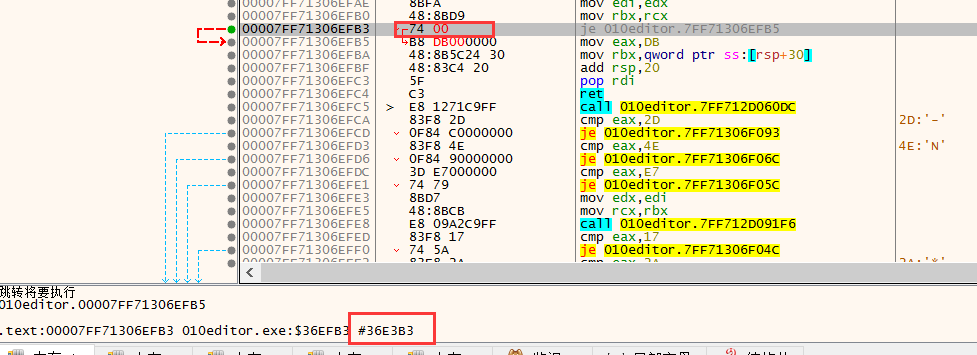

记录好 je 0x00007FF71306EFB5 指令所在的地址和值,我这里的地址为 36E3B3,值为 74 00

使用 hex 编辑器修改地址 36E3B3 上的值为 74 00;同样的方法修改 mov eax 0xDB 指令

修改完成后保存,破解完成